WannaCry ransomware angreb

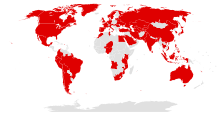

WannaCry, også kendt under navnene WannaCrypt,[1] WanaCrypt0r 2.0,[2] Wanna Decryptor[3] og andre lignende navne, er et ransomwareprogram rettet mod Microsoft Windows. I maj 2017 blev et stort cyber-angreb lanceret, hvor WannaCry blev brugt til at inficere over 230.000 computere i 99 lande, og afkræve løsepenge i bitcoin på 28 sprog. Angrebet er blevet beskrevet af Europol som hidtil uset i omfang.[4]

13. maj 2017 udsendte Center for Cybersikkerhed (CFCS) et varsel om WannaCry ransomware hvor de vurderer at truslen er MEGET HØJ, og anbefaler, at ejere og administratorer af Windows-baserede systemer straks opdaterer eventuelt sårbare systemer, med de seneste sikkerhedsopdateringer fra Microsoft,[5][6] herunder specifikt MS17-010.[7]

Angrebet ramte Telefónica og flere andre store selskaber i Spanien, samt dele af Storbritanniens National Health Service (NHS),[8] FedEx og Deutsche Bahn.[9][10][11] Der blev også rapporteret om at andre mål i mindst 99 lande var blevet ramt omtrent samtidigt.[12][13]

Det menes at WannaCry anvender den såkaldte EternalBlue exploit, der blev udviklet af det amerikanske National Security Agency[14][15] for at kunne angribe computere, der kører Microsoft Windows-operativsystemerne.[16] Selv om en rettelse der fjerner den underliggende svaghed blev udsendt 14. marts 2017, har forsinkelser i installationen af sikkerhedsopdateringerne betydet at nogle brugere og organisationer stadig var sårbare.[17] Microsoft har taget det usædvanlige skridt at udsende opdateringer til versioner af Windows, der ikke længere er officielt understøttet, som Windows XP og Windows Server 2003 samt opdateringer til Windows 8 operativsystemerne.[18]

En kill switch - en slags afbryder, som forhindrer spredning er blevet fundet i programkoden. Denne er blevet aktiveret af forskere, men da der kan eksistere forskellige udgaver af angrebet, er det stadig af den største vigtighed at alle sårbare systemer bliver opdateret.

Baggrund[redigér | rediger kildetekst]

Den påståede angrebsmetode, EternalBlue, blev frigivet af hacker-gruppen Shadow Brokers 14. april 2017,[19][20] sammen med andre værktøjer, der så ud til at var blevet lækket fra Equation Group, der menes at være en del af United States National Security Agency.[21][22]

EternalBlue udnytter sårbarhed MS17-010[7] i Microsofts implementering af SMB (Server Message Block) protokollen. Microsoft havde en måned tidligere, 14. marts 2017 udsendt en opdatering betegnet "Kritisk" der lukker for svagheden. Denne opdatering lukkede kun for svagheden i Windows Vista og nyere operativsystemer, men ikke det ældre Windows XP.

Angreb[redigér | rediger kildetekst]

12. maj 2017, begyndte WannaCry at ramme computere over hele verden.[24] Efter at have fået adgang til computere, via lokalnetværk (LAN), e-mails med vedhæftede filer, eller ved at der hentes filer uden at brugeren er opmærksom på det (drive-by-download), krypterer ransomwaren computerens harddisk,[25][26] og forsøger derefter på at udnytte SMB sårbarheden til at sprede sig til tilfældige computere på Internettet gennem TCP port 445,[27] og mellem computere på det samme LAN.[28] Som med al anden moderne ransomware, vises der en meddelelse der informerer brugeren om, at filerne er blevet krypteret, og kræver en betaling, i dette tilfælde på $300 i bitcoin inden for tre dage hvis man vil have sine data tilbage.

Windows-sårbarheden er ikke en nul-dags-fejl, men én, som Microsoft havde udsendt en sikkerhedsopdatering til 14. marts 2017, næsten to måneder før angrebet. Opdateringen rettede en fejl i SMB (Server Message Block) protokollen, der bruges af Windows.[29] Organisationer, der manglede denne sikkerhedsrettelse blev ramt, selv om der indtil videre ingen beviser er for, at bestemte organisationer skulle have været udpeget som mål af udviklerne af ransomwaren. Alle organisationer der stadig kører det ældre Windows XP[30] var i særlig høj risiko, fordi der indtil 13. maj 2017, ikke var blevet udsendt sikkerhedsrettelser siden april 2014.[31] Efter angrebet har Microsoft udgivet en sikkerhedsopdatering til Windows XP.

Ifølge Wired magazine, bliver der også installeret DOUBLEPULSAR bagdøren på de ramte systemer. Hvis dette er tilfældet, vil det også være nødvendigt at få denne fjernet, i forbindelse med retableringen.[3]

Virkning[redigér | rediger kildetekst]

Ransomware-angrebet var ifølge Europol af hidtil uset omfang. Angrebet ramte mange NHS hospitaler i Storbritannien.[32] 12. maj var det nødvendigt for nogle NHS-tjenester at nedprioritere ikke-kritiske nødsituationer, og nogle ambulancer blev omdirigeret.[33] I 2016 blev det rapporteret at tusindvis af computere i 42 forskellige NHS trusts i England stadig kørte med Windows XP. Nissan Motor Manufacturing UK i Tyne and Wear, en af Europa's mest produktive bilfabrikker, stoppede produktionen efter ransomwaren havde ramt nogle af deres systemer. Renault stoppede også produktionen flere steder, i et forsøg på at stoppe spredningen af ransomwaren.[34][35]

Liste over ramte organisationer[redigér | rediger kildetekst]

- São Paulo Court of Justice (Brasilien)[36]

- Vivo (Telefônica Brasil) (Brasilien)[36]

- Instituto Nacional de Salud (Colombia)[37]

- Renault (Frankrig)[38]

- Deutsche Bahn (Tyskland) [39]

- Telenor Hungary (Ungarn)[40]

- Andhra Pradesh Police (Indien) [41]

- University of Milano-Bicocca (Italien)[42]

- Portugal Telecom (Portugal)[43]

- Automobile Dacia (Rumænien)[44]

- Ministry of Foreign Affairs (Rumænien)[45]

- MegaFon (Rusland)[46]

- Russian Railways (Rusland)[47]

- Banco Bilbao Vizcaya Argentaria (Spanien)[48]

- Telefónica (Spanien) [48]

- National Health Service (Storbritanien) [49]

- Nissan UK (Stobritanien) [49]

- FedEx (USA) [50]

Svar[redigér | rediger kildetekst]

12. maj 2017, flere timer efter den oprindelige udgivelse af ransomwaren, blev en "kill switch", en slags afbryder, der var hardcoded ind i ransomwaren, opdaget. Dette betød at den oprindelige spredning blev bragt til ophør ved at registrere et domænenavn.[51] Men kill switchen ser ud til at være en programmeringsfejl lavet af de kriminelle, og det forventes at varianter uden denne kill-switch dukker op.[52][53]

Se også[redigér | rediger kildetekst]

Noter[redigér | rediger kildetekst]

- ^ MSRC Team. "Customer Guidance for WannaCrypt attacks". Microsoft. Hentet 13. maj 2017.

- ^ Fox-Brewster, Thomas. "An NSA Cyber Weapon Might Be Behind A Massive Global Ransomware Outbreak". Forbes. Hentet 12. maj 2017.

- ^ a b Woollaston, Victoria. "Wanna Decryptor: what is the 'atom bomb of ransomware' behind the NHS attack?". WIRED UK (engelsk). Hentet 13. maj 2017.

- ^ "Cyber-attack: Europol says it was unprecedented in scale". BBC News (engelsk). 13. maj 2017. Hentet 13. maj 2017.

- ^ "CFCS varsler om WannaCry ransomeware kampagne". fe-ddis.dk. 13. maj 2017. Arkiveret fra originalen 17. maj 2017. Hentet 14. maj 2017.

- ^ "Alvorlig ransomware-orm: Microsoft lukker sikkerhedshul i Windows XP - Version2". Version2. 13. maj 2017. Hentet 14. maj 2017.

- ^ a b "Microsoft Security Bulletin MS17-010 – Critical". technet.microsoft.com. Hentet 13. maj 2017.

- ^ Marsh, Sarah (12. maj 2017). "The NHS trusts hit by malware – full list". The Guardian. Hentet 12. maj 2017.

- ^ "NHS cyber-attack: GPs and hospitals hit by ransomware". BBC News (engelsk). 12. maj 2017. Hentet 12. maj 2017.

- ^ Hern, Alex; Gibbs, Samuel (12. maj 2017). "What is 'WanaCrypt0r 2.0' ransomware and why is it attacking the NHS?". The Guardian. London. ISSN 0261-3077. Hentet 12. maj 2017.

- ^ "Statement on reported NHS cyber attack". Hentet 12. maj 2017.

- ^ Cox, Joseph (12. maj 2017). "A Massive Ransomware 'Explosion' Is Hitting Targets All Over the World". Hentet 12. maj 2017.

- ^ Larson, Selena (12. maj 2017). "Massive ransomware attack hits 99 countries". CNN. Hentet 12. maj 2017.

- ^ "NHS cyber attack: Edward Snowden says NSA should have prevented cyber attack". The Independent. Hentet 13. maj 2017.

- ^ "NHS cyber attack: Everything you need to know about 'biggest ransomware' offensive in history". The Daily Telegraph. Hentet 13. maj 2017.

- ^ Larson, Selena (12. maj 2017). "Massive ransomware attack hits 74 countries". Hentet 12. maj 2017.

- ^ 15:58, 12. maj 2017 at. "WanaCrypt ransomware snatches NSA exploit, fscks over Telefónica, other orgs in Spain". Hentet 12. maj 2017.

{{cite web}}: CS1-vedligeholdelse: Numeriske navne: authors list (link) - ^ Surur (13. maj 2017). "Microsoft release Wannacrypt patch for unsupported Windows XP, Windows 8 and Windows Server 2003". Hentet 13. maj 2017.

- ^ Menn, Joseph (17. februar 2015). "Russian researchers expose breakthrough U.S. spying program". Reuters. Arkiveret fra originalen 24. september 2015. Hentet 24. november 2015.

- ^ "NSA-leaking Shadow Brokers just dumped its most damaging release yet". Ars Technica (amerikansk engelsk). Hentet 15. april 2017.

- ^ Fox-Brewster, Thomas (16. februar 2015). "Equation = NSA? Researchers Uncloak Huge 'American Cyber Arsenal'". Forbes. Hentet 12. november 2015.

- ^ "Latest Shadow Brokers dump — owning SWIFT Alliance Access, Cisco and Windows". 14. april 2017. Hentet 15. april 2017.

- ^ Cyber-attack: Europol says it was unprecedented in scale - BBC News

- ^ Newman, Lily Hay. "The Ransomware Meltdown Experts Warned About Is Here". Hentet 13. maj 2017.

- ^ "Russian-linked cyber gang blamed for NHS computer hack using bug stolen from US spy agency". The Telegraph (engelsk). Hentet 12. maj 2017.

- ^ Bilefsky, Dan; Perlroth, Nicole (12. maj 2017). "Hackers Hit Dozens of Countries Exploiting Stolen N.S.A. Tool". The New York Times. ISSN 0362-4331. Hentet 12. maj 2017.

- ^ Clark, Zammis. "The worm that spreads WanaCrypt0r". malwarebytes.com. Hentet 13. maj 2017.

- ^ Samani, Raj. "An Analysis of the WANNACRY Ransomware outbreak". McAfee. Arkiveret fra originalen 13. maj 2017. Hentet 13. maj 2017.

- ^ "WannaCry Ransomware Attack Hits Victims With Microsoft SMB Exploit". eWeek. Hentet 13. maj 2017.

- ^ "NHS Hospitals Are Running Thousands of Computers on Unsupported Windows XP". Hentet 13. maj 2017.

- ^ "Windows XP End of Support". Hentet 13. maj 2017.

- ^ "Global cyberattack strikes dozens of countries, cripples U.K. hospitals". Hentet 13. maj 2017.

- ^ Wong, Julia Carrie (12. maj 2017). "Massive ransomware cyber-attack hits 74 countries around the world". The Guardian. Hentet 12. maj 2017.

- ^ Sharman, Jon (13. maj 2017). "Cyber-attack that crippled NHS systems hits Nissan car factory in Sunderland and Renault in France". Hentet 13. maj 2017.

- ^ Rosemain, Mathieu (13. maj 2017). "Renault stops production at several plants after ransomware cyber attack as Nissan also hacked". Hentet 13. maj 2017.

- ^ a b "WannaCry no Brasil e no mundo". O Povo (portugisisk). 13. maj 2017. Hentet 13. maj 2017.

- ^ "Instituto Nacional de Salud, entre víctimas de ciberataque mundial". 13. maj 2017.

- ^ "France's Renault hit in worldwide 'ransomware' cyber attack". france24.com (spansk). 13. maj 2017. Hentet 13. maj 2017.

- ^ "Weltweite Cyberattacke trifft Computer der Deutschen Bahn". faz.net (tysk). 13. maj 2017. Hentet 13. maj 2017.

- ^ Balogh, Csaba (12. maj 2017). "Ideért a baj: Magyarországra is elért az óriási kibertámadás". HVG (ungarsk). Hentet 13. maj 2017.

- ^ "Andhra police computers hit by cyberattack". Times of India (engelsk). 13. maj 2017. Hentet 13. maj 2017.

- ^ "Il virus Wannacry arrivato a Milano: colpiti computer dell'università Bicocca". repubblica.it (italiensk). 12. maj 2017. Hentet 13. maj 2017.

- ^ "PT Portugal alvo de ataque informático internacional". Observador (portugisisk). 12. maj 2017. Hentet 13. maj 2017.

- ^ "Atacul cibernetic global a afectat și Uzina Dacia de la Mioveni. Renault a anunțat că a oprit producția și în Franța". Pro TV. 13. maj 2017. (rumænsk)

- ^ "UPDATE. Atac cibernetic la MAE. Cine sunt hackerii de elită care au falsificat o adresă NATO". Libertatea. 12. maj 2017. (rumænsk)

- ^ "Massive cyber attack creates chaos around the world". news.com.au. Hentet 13. maj 2017.

- ^ "Компьютеры РЖД подверглись хакерской атаке и заражены вирусом". Radio Liberty. Hentet 13. maj 2017.

- ^ a b "Un ataque informático masivo con 'ransomware' afecta a medio mundo". elperiodico.com (spansk). 12. maj 2017. Hentet 13. maj 2017.

- ^ a b ""Cyber-attack that crippled NHS systems hits Nissan car factory in Sunderland and Renault in France"". The Independent (engelsk). 13. maj 2017. Hentet 13. maj 2017.

- ^ "What is Wannacry and how can it be stopped?". Ft.com (engelsk). 12. maj 2017. Hentet 13. maj 2017.

- ^ Solon, Olivia (13. maj 2017). "'Accidental hero' finds kill switch to stop spread of ransomware cyber-attack". The Guardian. London. Hentet 13. maj 2017.

{{cite web}}: Cite har en ukendt tom parameter:|1=(hjælp) - ^ Global cyber-attack: Security blogger halts ransomware 'by accident' - BBC News

- ^ Kan, Micael. "A 'kill switch' is slowing the spread of WannaCry ransomware". Hentet 13. maj 2017.